W ubiegłym tygodniu wypłynęły niepokojące informacje o zhackowaniu Ubera. Włamywaczowi co prawda udało się uzyskać dostęp do wewnętrznych systemów firmy, lecz Uber zaprzeczył, jakoby konta użytkowników miałyby zostać jakkolwiek naruszone.

Włamanie do systemów firmy Uber

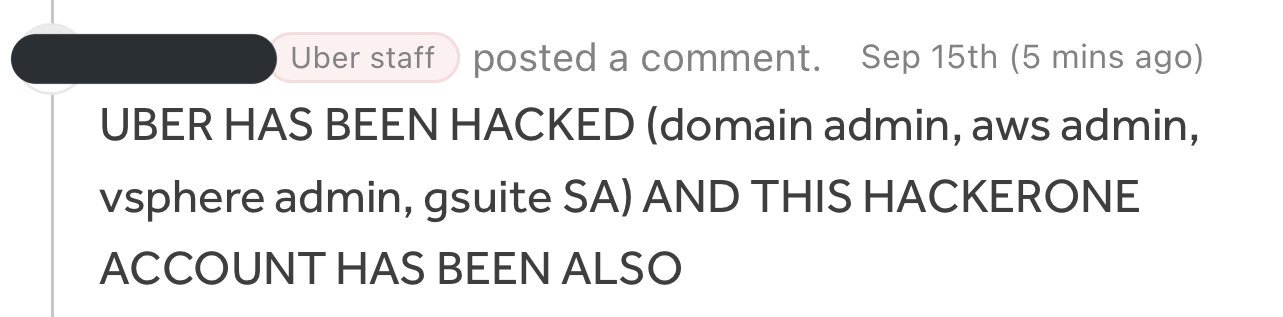

Pod koniec ubiegłego tygodnia świat obiegła informacja, że włamywacz zdołał wedrzeć się do wewnętrznych systemów Ubera. O włamaniu dowiedziano się dopiero w momencie, gdy ten zaczął publikować dziwne posty z oficjalnego konta jednego z pracowników. Haker nie krył się ze swoimi działaniami, a w publikowanych postach wielokrotnie informował, że zhackował systemy Ubera. Co więcej, wspominał również jakie wewnętrzne systemy amerykańskiej firmy udało mu się przejąć.

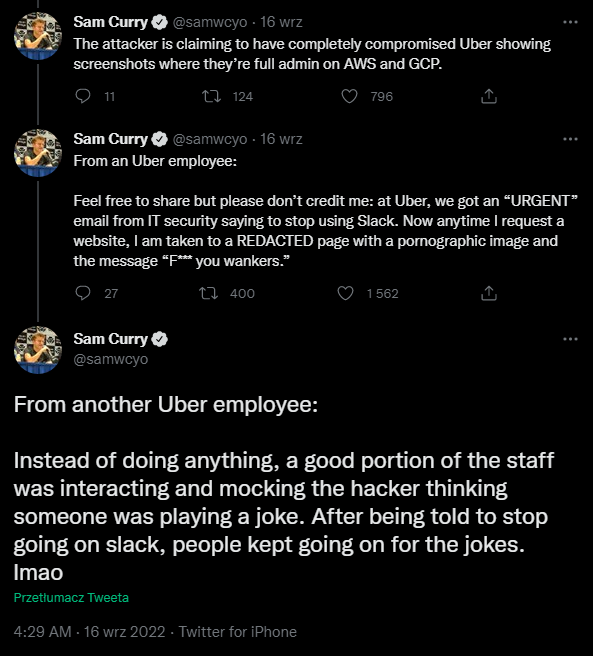

Choć pierwsze publiczne wiadomości od włamywacza pojawiły się na platformie do zgłaszania błędów, to jak się później okazało, już wcześniej dawał on o sobie znać na firmowym slacku. Na Twitterze poinformował o tym haker i Inżynier Bezpieczeństwa Personelu Yuga Labs, Sam Curry, z którym skontaktowali się pracownicy Ubera. Zezwolili mu na udostępnienie swoich wypowiedzi, ale chcieli w tej sytuacji pozostać anonimowi.

Jak poinformował jeden z nich, pracownicy otrzymali na swoje skrzynki mailowe pilną informację, że mają zaprzestać korzystania ze Slacka. Wypowiedź drugiego pracownika oraz udostępnione przez włamywacza screeny pokazały jednak, że ludzie z Ubera nie wzięli tego na poważnie. Jak stwierdził drugi informator Curry’ego, pracownicy firmy uznali to za żart i dalej komunikowali się z hakerem na firmowych kanałach.

Kto odpowiada za atak i jak do niego doszło?

Haker odpowiedzialny za atak poinformował, „że ma 18 lat i od kilku lat pracuje nad swoimi umiejętnościami w zakresie cyberbezpieczeństwa”. Włamanie do amerykańskiej firmy argumentował tym, że ta miała po prostu „słabe zabezpieczenia”. Co więcej, w komunikacie opublikowanym na firmowych kanałach Slack stwierdził on, że kierowcy Ubera powinni otrzymywać wyższe wynagrodzenie.

W tamtym czasie publikował on w Internecie wiele zrzutów ekranu potwierdzających, że rzeczywiście ma dostęp do tego, o czym mówi. Pokazał tam między innymi, że za pomocą konta jednego z pracowników uzyskał dostęp do „infrastruktury Ubera na chmurach Amazonu AWS i Google GCP”. Chwalił się również dostępem do narzędzi bezpieczeństwa, a także wglądem w wewnętrzną infrastrukturę firmy i możliwościami do jej „rekonfiguracji”.

Zgodnie z oświadczeniem opublikowanym przez firmę, konta „zwykłych” użytkowników – w przeciwieństwie do pracowników – w żadnym stopniu nie zostały naruszone. O to chyba wszyscy najbardziej się obawiali, więc na szczęście można na ten moment w spokoju odetchnąć. Do zdarzenia doszło na skutek tego, że włamywacz znalazł skrypt z umieszczonymi w kodzie danymi dostępowymi.

Później wystarczyło „przekonać” pracownika Ubera do współpracy, a potem poszło już „z górki”. Haker przez godzinę wysyłał powiadomienia weryfikacyjne, a następnie skontaktował się z pracownikiem podając się za kogoś z Działu Bezpieczeństwa Ubera. Poinformował go, że aby „pokonać” napływający spam musi zaakceptować jedno z nich, co następnie pozwoliło włamywaczowi dodać swoje urządzenie.

Zhackowany Revolut i powiązania hakera z atakiem na Rockstar Games

Warto również wspomnieć, że do zastosowania podobnych technik doszło ostatnio podczas włamania do Revoluta. Włamywacz pozyskał wtedy dane 50 144 użytkowników Revoluta, ponieważ jeden z pracowników dał się złapać na przeprowadzany atak. Według oficjalnych informacji haker pozyskał dostęp do takich danych jak imiona i nazwiska, adresy e-mail i adresy zamieszkania, a także informacje o transakcjach. Jak jednak stwierdził Revolut w wypowiedzi dla The Times, zareagowali oni odpowiednio szybko, dzięki czemu nie skradziono żadnych pieniędzy.

Niedługo po włamaniu Uber opublikował w swoim centrum prasowym oświadczenie, w którym zapewnił o udzielaniu dalszych informacji na temat ataku. Początkowo udostępniane tam informacje były tylko cząstkowe, ale w poniedziałek 19 września Uber szczegółowo zaaktualizował wspomniany wpis. Opisali tam co konkretnie stało się pod koniec poprzedniego tygodnia oraz do czego włamywacz miał dostęp.

Nie zabrakło również informacji o tym jakie podjęli na ten moment działania, a także kto jest odpowiedzialny za ten atak. Uber twierdzi, że włamywacz (lub włamywacze) są powiązani z „grupą hakerską o nazwie Lapsus$, która jest coraz bardziej aktywna w ciągu ostatniego roku”. Jak piszą dalej, „grupa ta zazwyczaj wykorzystuje podobne techniki do atakowania firm technologicznych, a tylko w 2022 r. naruszyła między innymi Microsoft, Cisco, Samsung, Nvidia i Okta”.

Jakby tego było mało wszystko wskazuje na to, że ten sam włamywacz jest odpowiedzialny za atak na studio Rockstar Games. Poinformował o tym również Uber w swoim oświadczeniu, jednocześnie potwierdzając ścisłą współpracę z FBI i Departamentem Sprawiedliwości USA. Na koniec dodali również, że „w ramach dochodzenia współpracują z kilkoma wiodącymi firmami kryminalistyki cyfrowej”.

ŹRÓDŁO: The New York Times, niebezpiecznik

Dodaj komentarz