Przy najbliższej okazji gdy chcemy skorzystać z naszej karty płatniczej trafia do nas bolesna prawda o wyczyszczonym rachunku bankowym. Nie jest to w żadnym wypadku scenariusz niemożliwy, a coraz częściej wręcz powszechny.

Cyrograf za Wi-Fi?

Według danych uzyskanych przez portal statista.com pod tytułem „Global public Wi-Fi hotspots 2016-2021” do roku 2020 na świecie będą już 454 miliony1 publicznych sieci Wi-Fi. Władze Nowego Jorku mają w planie przekształcić wszechobecne latarnie uliczne2 w punkty dostępowe z dostępem do szerokopasmowego internetu.

Z punktów dostępowych korzystamy także na wakacjach bądź różnego rodzaju wyjazdach, zaś zaledwie 1% Polaków całkowicie rozstaje się ze smartfonem na cały okres trwania urlopu. Natomiast aż co trzeci z nas korzysta z publicznych sieci Wi-Fi będąc na wyjeździe na przykład w hotelu czy kawiarni3.

Nie jest tajemnicą iż zaledwie garstka wczytuje się dokładnie w regulamin danego hotspotu zanim się z nim połączy. Większość z nas całkowicie bagatelizuje kwestię bezpieczeństwa takich połączeń oraz wcześniej wspomniane treści regulaminów, które należy zaakceptować by połączyć się z siecią. W tym momencie bardzo dobrze jest się posłużyć przykładem, podczas eksperymentu prowadzonego w Londynie mieszkańcy wyrazili zgodę na oddanie swojego pierworodnego dziecka w zamian za dostęp do sieci Wi-Fi.

Hakerzy nie biorą urlopów

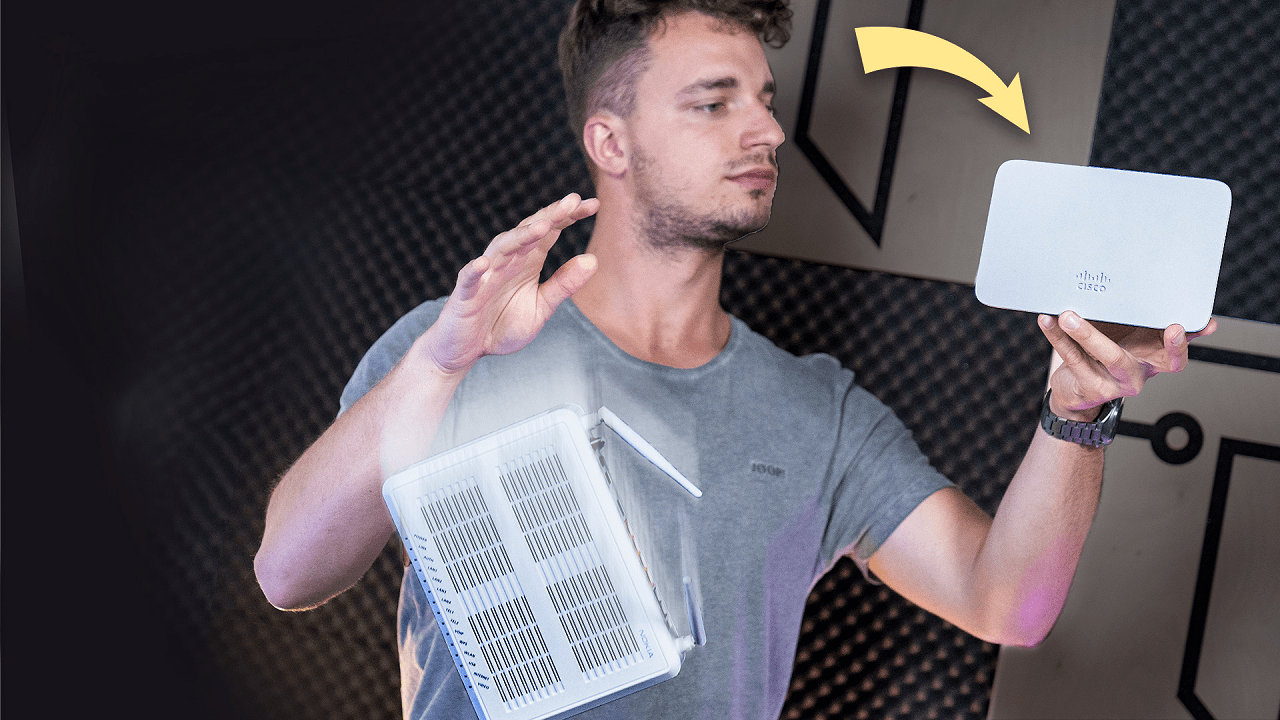

Musimy pamiętać, że każda sieć współdzielona z innymi osobami może być niebezpieczna. Nie ma znaczenia, czy jest to 5-gwiazdkowy hotel, czy sieć miejska. Większość publicznych hotspotów nie jest konfigurowana z myślą o bezpieczeństwie, nawet jeśli wymagane jest podanie hasła. Dane logowania to tylko wstępne zabezpieczenie, ale nadal nie wiemy, kto jeszcze używa tej samej sieci.

Najczęstszymi atakami naruszającymi bezpieczeństwo sesji są tak zwane ataki “Man-in-the-Middle”, w skrócie MITM. Jak sama nazwa wskazuje osoba trzecia znajduje się w środku węzła komunikacyjnego pomiędzy użytkownikiem a serwerem, monitorując ruch sieciowy oraz wymieniane informacje.

Inną groźną praktyką jest tworzenie przez hakerów całych hotspotów. Ich nazwa często sugeruje kawiarnię w której właśnie się znajdujemy lub inny pobliski lokal. Logując się do takiego punktu dostępowego możemy stać się ofiarą ataku tracąc dane logowania do banku, skrzynki pocztowej czy mediów społecznościowych.

5 kroków dla ochrony danych

- Wyłącz opcję automatycznego łączenia się z publicznymi sieciami, dobrą praktyką jest też kasowanie sieci z których już nie będziemy korzystać. Innym ważnym działaniem, które powinno stać się rutyną to sprawdzenie czy dana sieć na pewno należy do konkretnego miejsca. W przypadku gdy nie ma takiej możliwości należy zachować szczególną ostrożność i nie korzystać z serwisów wymagających logowania.

- Zainnstaluj VPN (ang. Virtual Private Network) – jest to oprogramowanie szyfrujące ruch sieciowy, uniemożliwia tym samym przechwycenie przesyłanych informacji w tym oczywiście haseł czy danych karty kredytowej. W przypadku braku możliwości skorzystania z oprogramowania VPN najlepiej jest skorzystać z przesyłu danych komórkowych lub skorzystać z prywatnego hotspota tworzonego za pomocą smartfona czy routera mobilnego.

- Używaj dedykowanych aplikacji na urządzeniach mobilnych zamiast przeglądarki – a w szczególności w przypadku bankowości internetowej. Zazwyczaj aplikacje bankowe posiadają bardzo dobre zabezpieczenia, nie przechowują poufnych danych w pamięci podręcznej oraz automatycznie wylogowują użytkownika już po kilku minutach bezczynności. Dzięki temu ryzyko jest znacznie zminimalizowane. Należy jednak mieć na uwadze autentyczność aplikacji, gdyż cyberprzestępcy tworzą własne, łudząco podobne odpowiedniki by wykradać dane.

- Upewnij się, że system operacyjny twojego urządzenia i aplikacje są zaktualizowane – dzięki takiemu nawyków aplikacje są cały czas zabezpieczone bezpośrednio przez producentów, a także w pewnych przypadkach łatane w razie ewentualnych dziur.

- Zabezpiecz się przed wyjazdem, innymi słowy ustal unikalne oraz silne hasło do każdego konta z osobna. Bardzo dobrym dodatkiem do takiej praktyki jest zastosowanie weryfikacji dwuetapową jeżeli tylko mamy taką możliwość. Wykonaj także kopię zapasową danych – Warto przechowywać ją w kilku miejscach jednocześnie, na przykład w chmurze oraz nośnikach fizycznych. Ostatnim działaniem będzie zaszyfrowanie danych w telefonie, by to zrobić należy wybrać odpowiednią opcję związaną z zabezpieczeniami.

Mimo naszych najszczerszych starań nie jesteśmy w stanie zabezpieczyć się w 100% na każdą ewentualność. W razie shakowania urządzenia bądź nieautoryzowanego dostępu do urządzenia, kont społecznościowych czy bankowych należy zachować spokój. Przy użyciu bezpiecznego urządzenia należy skontaktować się z bankiem w celu zablokowania środków na koncie oraz zmienić wszelkie hasła do jakich cyberprzestępcy mogli mieć dostęp.

Źródła:

Dodaj komentarz