Zacznijmy może od podstaw, czyli czym właściwie jest cyberbezpieczeństwo, które pojawiło się we wstępie czy tytule. Ten termin kryje pod sobą wszelkie mechanizmy i metody zapewnienia bezpieczeństwa osobom fizycznym czy biznesom w cyberprzestrzeni. Ochrona dotyczy wszelkich zasobów cyfrowych, które są w ich posiadaniu i mogą wpaść w niepowołane ręce. Najróżniejsze dokumenty, dowody tożsamości, numery kart kredytowych czy nawet zdjęcia kotków, które trzymacie w chmurze.

Jeżeli coś należy tylko do Was i nie chcecie by ktoś obcy miał do tego dostęp, to oczywiście powinniście zabezpieczyć takie dane. Tak jak nakładacie hasło na smartfona czy komputer, tak samo zabezpieczane są wszystkie Wasze dane, by nikt z zewnątrz nie miał do nich dostępu. To w teorii, ale w praktyce jest wiele sposobów na naruszenie takiej zapory, która osłania cyfrowe zasoby.

Jak nie dać się złapać w sieć?

Informacji o najróżniejszych atakach czy wyciekach nie brakuje w sieci. Szczególnie po wprowadzeniu dość kontrowersyjnych przepisów, znanych pod skrótem RODO. Te w naszym języku rozwija się do Rozporządzenie o Ochronie Danych. Jednak znacznie lepiej znane jest pod innym skrótem, a mianowicie GDPR – General Data Protection Regulation. Niezależnie od tego, jakim skrótem się posługujecie, chodzi o ten sam dokument, który u podstaw stawia na ochronę danych jednostki.

Choć samo rozporządzenie pod wieloma względami może być kontrowersyjne dla wielu osób, to nie da się jej odmówić skuteczności. Zanim ta została oficjalnie wprowadzona, zarówno wielkie, jak i małe firmy nie zawsze informowały o zaistniałych wyciekach danych. Zajmowały stanowisko dopiero w momencie, kiedy dane użytkowników trafiały na jakąś internetową aukcję. Teraz na takie firmy nałożony jest obowiązek informacyjny, który należy wypełnić w ciągu następnych 72 godzin od wystąpienia takiego zdarzenia.

Jeżeli ten zostanie zignorowany, na firmę zostanie nałożona stosowna kara. Jednak ważniejsze jest informowanie samych użytkowników, a nie mediów. Dzięki temu osoby dotknięte wyciekiem danych mogą podjąć odpowiednie kroki zapobiegawcze. Jeżeli było to tylko hasło, mail i data urodzenia, to mniejszy problem. Jednak, kiedy w grę wchodzą także dane karty kredytowej czy skan dowodu osobistego sytuacja się komplikuje.

Phishing w natarciu

Jednym z najpopularniejszych ataków hakerskich jest phishing. Niejednokrotnie mieliśmy okazję o nim pisać. Bardzo często pojawia się na przykład w mediach społecznościowych czy na portalach z ogłoszeniami. Z pewnością kojarzycie udostępniony przez jakiegoś znajomego link z opisem, który ma Was tylko zachęcić do kliknięcia. Potem by zobaczyć film czy tekst musicie podać numer telefonu lub dać aplikacji dostęp do Waszego konta na Facebooku.

Jest to prosty sposób, by stracić panowanie nad całym kontem lub zrobić sobie niemały rachunek za SMS-y premium. Jednak jeszcze poważniejszym problemem mogą okazać się ataki na takich portalach jak OLX. O nich pisaliśmy już jakiś czas temu, poniżej znajdziecie link do wpisu jak ustrzec się przed takimi atakami. Jednak, na czym one dokładniej polegały? Potencjalny kupujący kontaktował się najczęściej ze sprzedawcą za pośrednictwem aplikacji WhatsApp.

Tam też podawał specjalnie przygotowany link, w którym miał znajdować się już opłacony list przewozowy od firmy kurierskiej. Wystarczyło, że podacie tam swoje dane, adres i… numer karty kredytowej wraz z kodem zabezpieczającym CVC. Strona była przygotowana w taki sposób, by imitować te najpopularniejsze witryny firm jak: DPD, DHL, GLS czy In-Post. Wiele osób w ten sposób straciło swoje oszczędności życia.

Silne hasło, czyli właściwie jakie?

Najbardziej kluczowym elementem, który bardzo często jako jedyny chroni Wasze dane jest hasło. Niestety wiele osób nie przywiązuje do niego odpowiednio dużej wagi. Hasła są jednymi z najczęściej ujawnianych danych, zaraz obok adresów email. Nic dziwnego, w końcu to najczęściej w ten sposób logujemy się do najróżniejszych serwisów czy usług. Jednak całkiem spora grupa wciąż używa jednego hasła w wielu miejscach.

Przyczyn może być wiele, nie chcą wymyślać nowych zbitek liter, które mogą zapomnieć, albo przyzwyczaili się do tego jednego hasła. Niestety takie myślenie jest w przypadku wycieku brzemienne w skutkach. Jedno hasło, wiele kont i jedna niepożądana osoba, która dostała do niego dostęp, to połączenie bardzo niebezpieczne. Oczywiście nie jest nigdzie powiedziane, że jeden wyciek będzie skutkował natychmiastowym przejęciem kontroli nad wszystkimi Waszymi kontami, jednak takie ryzyko istnieje.

W sieci w bardzo prosty sposób możecie znaleźć całą listę najpopularniejszych haseł używanych w Internecie. Nie brakuje tam banałów jak choćby „123456” czy nawet „password”. Złamanie tych i wielu innych zajmuje od kilku godzin, do zaledwie ułamków sekund, w zależności od popularności i skomplikowania zbitek liter. Jednak czy jest sposób, by zapewnić sobie odpowiedni poziom bezpieczeństwa bez konieczności pamiętania skomplikowanych haseł?

A może menadżer haseł?

Sposób jest i okazuje się, że jest do tego całkiem prosty. Mowa tutaj o menadżerach haseł. Całkiem niezłym przykładem poprawnej implementacji takiej funkcji będzie o dziwo Apple. Ich pęk kluczy (ang. Keychain) potrafi generować bezpieczne hasła i automatycznie wpisywać je bezpośrednio z bazy danych. Wszystko to zabezpieczone jest jednym głównym hasłem, a dodatkowo odciskiem palca czy skanem Waszej twarzy.

Jednak nie wygoda jest tutaj najważniejsza, a jeden zasadniczy fakt. Po pierwsze hasło główne, które służy do odblokowania całej bazy danych znacie tylko Wy. Jeżeli go zapomnicie to koniec. Nie da się go odzyskać poprzez wysłanie maila czy specjalnego SMSa. To bezpośrednio wynika ze stosowania zasady Zero Knowledge. Jej założenia są bardzo proste i zakładają, że nikt poza Wami nie zna hasła głównego. Nawet, jeżeli baza danych jest synchronizowana w chmurze, to nikt poza Wami nie będzie miał do niej dostępu.

Oczywiście nie musicie ufać firmie Apple, zwłaszcza, że w ostatnim czasie dość mocno kpi sobie z prywatności użytkowników, pomimo tego, że ich kanały PR mówią co innego. Na rynku jest wiele różnych rozwiązań, które same w sobie także nie są idealne, a w większości przypadków także płatne. Niemniej jednak wiele z nich jak 1Password czy LastPass oferują pełen ekosystem dla wszystkich urządzeń i pamięcią w chmurze. Inne jak na przykład Enpass dają nieco więcej opcji, bo zamiast wykorzystywać serwery firmy, hasła możecie przechowywać nawet na własnym serwerze NAS.

Wygoda połączona z bezpieczeństwem

Menadżer haseł robią praktycznie wszystko za Was. Z ich poziomu uzupełnicie odpowiednie pole w trakcie tworzenia konta zbitkiem cyfr, liter i znaków specjalnych, który może wyglądać z grubsza w ten sposób „dnG:,;:Glq?k95Z9&!0H/_PH*]j$nM”. Ze względu na brak jakiekolwiek składni złamanie tego typu hasła w tradycyjny sposób jest niesamowicie trudne, a właściwie wręcz niemożliwe.

Dodatkowo takie aplikacje mogą powiedzieć Wam na przykład, które hasła się powtarzają lub już zostały naruszone i pojawiły się w najróżniejszych wyciekach. Co istotne większość takich aplikacji jest tworzona w oparciu o zasadę Zero Knowledge, o której pisałem nieco wcześniej. Tym samym wszystkie dane mogą być przechowywane lokalnie lub na przykład na kluczu USB. Te są szyfrowane przy użyciu najróżniejszych algorytmów opartych o licencje open-source.

Ponadto mogą także pełnić funkcję przypominajki o zmianie hasła. Jedną z wielu dobrych praktyk zachowania wysokiego standardu bezpieczeństwa jest cykliczne zmienianie haseł. Menadżery haseł nastawione na Waszą prywatność i bezpieczeństwo mogą Wam o tym przypominać na przykład co pół roku od ostatniej zmiany.

Weryfikacja dwuetapowa

O tym mechanizmie słyszał już chyba każdy. Niektóre strony czy usługi jak na przykład banki wręcz wymagają ustawienia weryfikacji 2-etapowej przez swoich użytkowników, by jeszcze lepiej zabezpieczyć się przed ewentualnymi atakami. Jednak, dlaczego coraz większy nacisk kładzie się właśnie na ten rodzaj weryfikacji? Rzecz jasna chodzi o bezpieczeństwo, jednak weryfikacja dwuetapowa jest dość unikalnym połączeniem dwóch składników.

Mowa tutaj o czymś co wiecie, czyli o haśle oraz o czymś co macie, czyli na przykład telefonie czy specjalnym kluczu. Tym samym każda osoba, która chciałaby uzyskać dostęp do Waszego konta musi nie tylko znać hasło, ale także obejść taką weryfikację. Jest kilka metod takiej weryfikacji, jednak zazwyczaj jesteście ograniczeni tylko do jednej, z której zdecydował się korzystać usługodawca. Niemniej jednak z najpopularniejszych metod można wyróżnić:

- Jednorazowe kody i linki wysyłane na email

- Jednorazowe kody wysyłane za pośrednictwem SMS

- Kody czasowe w aplikacji

- Klucze U2F

O ile z pierwszymi trzema mogliście się już zetknąć, to ostatni nie jest aż tak popularny. Najmniej bezpiecznymi są kody i linki wysyłane na Waszą elektroniczną skrzynkę. Dostęp do niej można uzyskać za pośrednictwem hasła i to z każdego urządzenia. Kody SMS czy te czasowe w aplikacji są nieco bardziej bezpieczne, jednak nie można pominąć sposobności, że zgubicie telefon lub komuś uda się zdobyć duplikat Waszej karty SIM.

Klucze U2F są tutaj praktycznie bezkonkurencyjne, bo jedyna możliwość, że ktoś niepowołany położy na nim swoje ręce nastąpi w momencie, kiedy go Wam ukradnie. Takie spersonalizowane ataki wymagają znacznie więcej przygotowań i jeżeli nie jesteście na czyjejś czarnej liście lub nie jesteście ścigani międzynarodowym listem gończym, to szanse na takie zdarzenie są bliskie zeru. Warto tutaj dodać, że coraz więcej usług wykorzystuje weryfikację za pomocą klucza U2F. Na przykład Google z całym swoim ekosystemem czy choćby Facebook.

Wycieki były i będą

Hasła i stosowne metody zabezpieczeń to jedno. Musicie jednak mieć na uwadze, że nawet jeżeli Wy prywatnie będziecie dbać o bezpieczeństwo swoich danych, to macie niewielki wpływ na to, jak te są przechowywane przez usługodawców. W trakcie ostatnich lat byliśmy świadkami najróżniejszych wycieków danych. To, w jaki sposób firmy traktują nasze dane woła o dosłownie pomstę do nieba. Hasła przechowywane bez jakiegokolwiek szyfrowania, zapisane jako ciąg znaków albo brak zabezpieczeń w logowaniu do bazy danych, to jak proszenie się o bardzo poważne kłopoty…

Jednocześnie to podstawowe pogwałcenia zasad bezpieczeństwa danych, a mimo to w 2021 roku wciąż zdarzają się wycieki, gdzie dane właśnie w takiej postaci trafiają do sieci. Właśnie dlatego cykliczna wymiana haseł czy też stosowanie weryfikacji dwuetapowej, jeżeli jest to możliwe, jest tak istotna. Problemy z bezpieczeństwem mają nawet takie miejsca jak szpitale czy inne placówki. By nie szukać daleko, w listopadzie 2019 roku byliśmy świadkami wycieku danych osobowych (w tym numerów PESEL) ponad 200 tysięcy pacjentów.

W takiej sytuacji jedyną możliwością było zastrzeżenie numeru PESEL czy wszystkich ważnych dokumentów tożsamości. Jednak to zadanie należało do samych pacjentów, szpital nie poczuł się do odpowiedzialności. Podobnie będzie jeżeli Wasze dane z Facebook’a czy maile z Gmaila pojawią się w sieci. Możecie liczyć jedynie na siebie…

Monitorowanie wycieków to podstawa

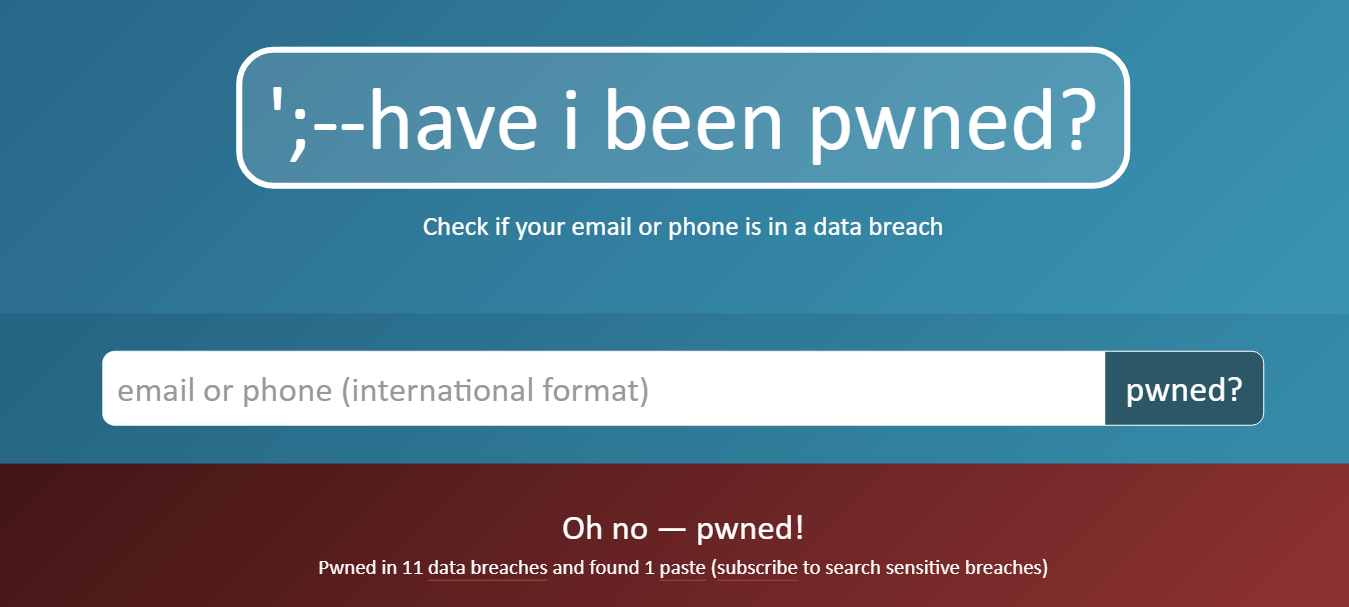

Bardzo dobrą praktyką, o której niewiele się mówi jest monitorowanie aktualnych wycieków. Te największe opisywane są od razu w mediach i podawane do szerszej publiki tradycyjnymi kanałami. Między innymi możecie o nich czasem przeczytać na naszym story na Instagramie. Jednak jeżeli chcielibyście być na bieżąco ze wszystkimi, to tutaj mogę polecić prawdopodobnie dobrze znaną stronę, a mianowicie „Have I Been Pwned?”.

Tam możecie także sprawdzić czy Wasze dane znalazły się w wyciekach, ale o tym nieco niżej. W jednej z zakładek możecie przeczytać o najnowszych wyciekach danych z pierwszej ręki. Całość została przygotowana w formie kanału RSS, dzięki czemu możecie go dodać do ulubionego agregatora wiadomości, by zawsze być na bieżąco.

A co jeżeli wasze dane już wyciekły?

Tak jak wcześniej wspominałem strona Have I Been Pwned? pozwala także na sprawdzenie, czy wasze dane znalazły się także w którymkolwiek z udokumentowanych wycieków danych. Jeszcze do niedawna wyszukiwać można było jedynie za pośrednictwem adresu email. Jednak po ostatnim ogromnym wycieku danych z Facebooka dodano także możliwość wpisania numeru telefonu. Pamiętajcie jednak, by numer telefonu wpisać z odpowiednim kodem kierunkowym, ten dla polski to +48.

Po wpisaniu numeru telefonu czy też adresu email otrzymacie pełną listę wycieków, w których się one znalazły. Oczywiście, jeśli w ogóle. Wraz z informacjami o konkretnych stronach czy usługach znajdziecie także datę, prawdopodobny sposób ataku oraz dane, które mogły wyciec.

Zostałem zhakowany, co teraz?!

Definitywnie najgorszym możliwym scenariuszem jest ten, w którym ktoś bezpardonowo wykorzystał dane, które pojawiły się w jednym z wycieków. Jednak nawet jeżeli nie możecie się na ten moment dostać do konta, mimo, że wpisujecie w pełni poprawne hasło, to jeszcze nie jest to przegrana bitwa.

- Odłącz urządzenie od sieci – może się to wydać mało intuicyjne, jednak jest niezwykle istotne, jeżeli Wasze dane nie pojawiły się w żadnym wycieku. Wtedy istnieje spora szansa, że Wasze urządzenie zostało w jakiś sposób zainfekowane. By zablokować możliwość komunikacji i Wasze dalsze poczynania najlepiej jest odłączyć je od sieci.

- Przeskanuj urządzenie programem antywirusowym oraz anty-malware – ten krok ma szczególne znaczenie, jeżeli Wasze dane wyciekły bezpośrednio z Waszego urządzenia. Jednak prewencyjny skan w poszukiwaniu niebezpieczeństw nie zaszkodzi.

- Zastrzeż dokumenty tożsamości, takie jak dowód osobisty czy paszport – może się zdarzyć, że na przejętym koncie mogliście przechowywać takie informacje, jak na przykład numer dowodu tożsamości, PESEL czy inne wrażliwe dane. W takiej sytuacji musicie zastrzec wszelkie dokumenty, by uniknąć późniejszych problemów.

- Spróbuj odzyskać dostęp na innym urządzeniu – niewykluczone, że osoba, która uzyskała dostęp do Waszego konta zmieniła jedynie hasło. Wtedy możecie skorzystać z tak prozaicznej opcji jak odzyskanie hasła za pomocą wiadomości email. W przypadku nieco bardziej skomplikowanych sytuacji warto skontaktować się z oddziałem suportu.

- Zmień hasło – tutaj bardzo polecamy skorzystanie z menadżera haseł i bardzo silnego hasła, którego nie ma w bazach danych, a złamanie go metodą dopasowania będzie niemożliwe. Jednocześnie po zmianie hasła powinniście skorzystać z weryfikacji dwuetapowej, o ile jest dostępna. Warto także rozważyć zmianę hasła do skrzynki email.

- Jeżeli to możliwe zakończ wszystkie aktywne sesje dla konta – niektóre usługi jak choćby Google dają Wam możliwość zobaczenia historii logowań, a także wyświetlenie aktywnych sesji. Będąc zalogowanym na Wasze konto możecie ręcznie wymusić wylogowanie ze wszystkich innych urządzeń.

Podsumowanie

Jak sami możecie zauważyć silne hasło czy weryfikacja dwuetapowa to nie wszystko, by cieszyć się wysokim cyberbezpieczeństwem. Wiele zależy także od stron, na których wpisujemy te hasła. Bardzo często kwestia bezpieczeństwa przechowywanych danych pozostawia wiele do życzenia. Jednak możecie maksymalnie minimalizować straty spowodowane takimi karygodnymi niedopatrzeniami stosując odpowiednie środki zapobiegawcze, jak choćby unikalne hasła dla każdego konta z osobna.

Źródła: ZDNet, NordPass, Have I been pwned, Enpass, PCMag, TomsGuide, random-ize

Dodaj komentarz